ADCTF2025-个人Writeup

ADCTF2025 Writeup

比赛结束这么久才把wp发出来,拖延症又犯了。x_x

更拖延的是,到现在都没把题目补完。总之先把自己做出的题目的post出来。

广东工业大学网络安全大赛暨ADCTF2025 - 个人题解

解题人: huarun233

参赛队伍: 喵喵喵喵喵喵喵喵喵喵喵喵喵

AI

RKK 问答

我无法复现。当时交出flag的大致聊天过程可能包含:

Ctrl + U查看网页源代码,可以在js代码中找到表情包关键词。然后投喂一些关键词,比如枣,可爱,卖萌,喵喵喵,偷偷,亲,可爱,小萝莉,色色,摸摸,贴贴,脸红,霸气,evil neuro,摆手,転生王女と天才令嬢の魔法革命- 说“teru好坏把你调教成这样”

- 说“atri好可爱”

- 发送各种颜文字,模仿其说话语气。

但是获得flag的prompt是:

1 | |

osint

Neko Q&A

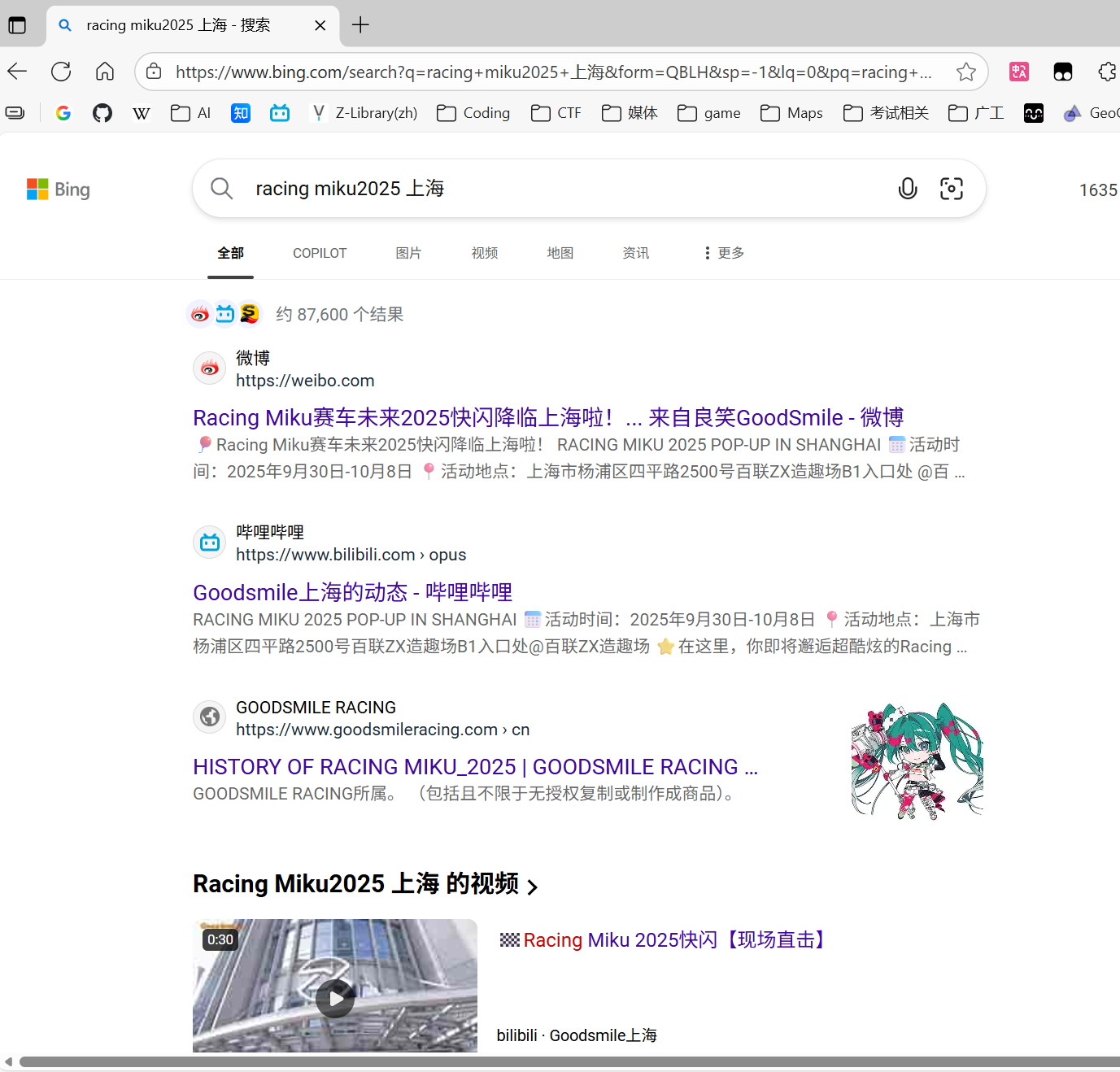

- 好耶是miku~注意到图片后方的某个活动的举办时间

20250930-20251008,以及广告牌上百联ZX的logo

搜索:

1 | |

即可得到答案:

1 | |

其实一开始填的是 Hatsune Miku ,但是检查了好几遍都不对(

- 是一个很大的机器人。搜索:

1 | |

分别从百度百科和 Wikipedia 获得答案:

1 | |

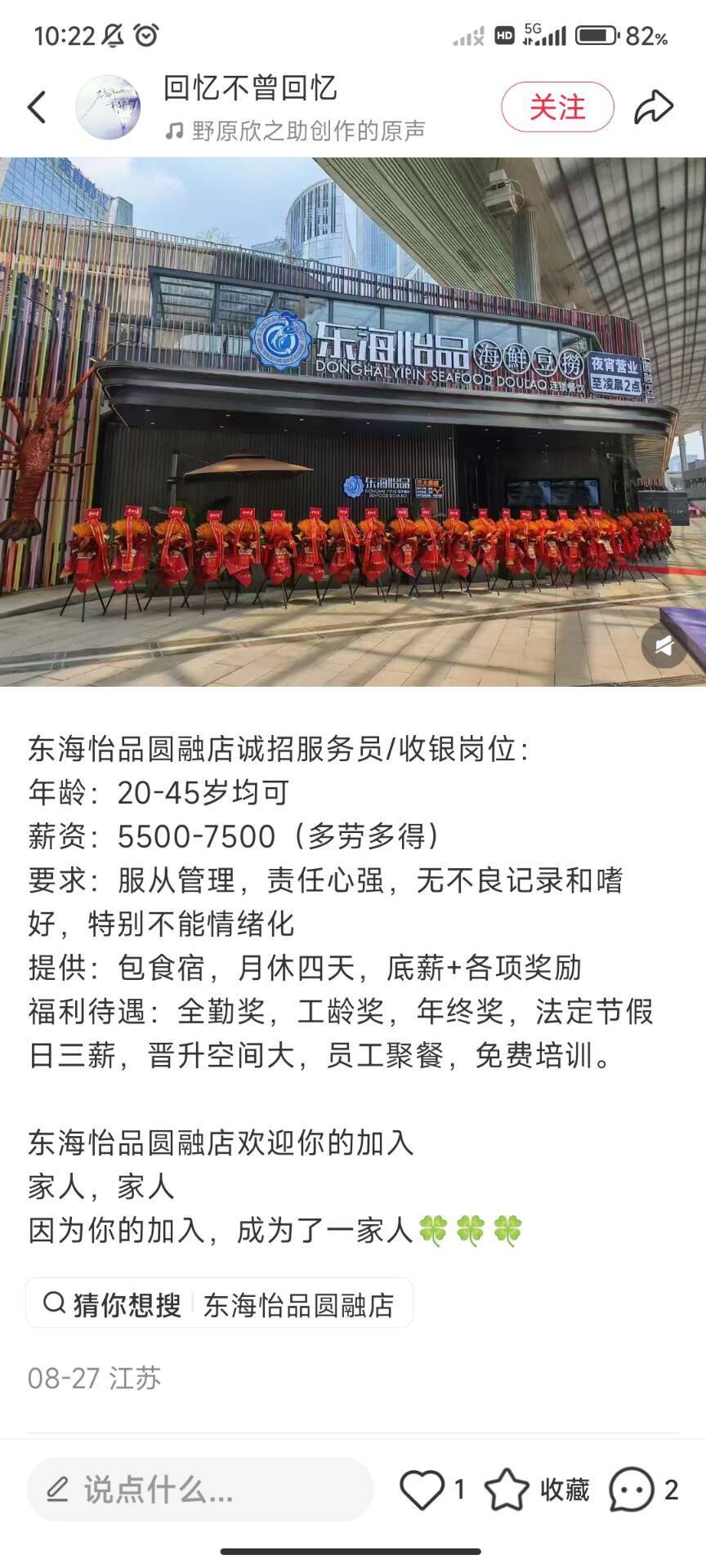

- 是很漂亮的商场。仔细观察,上方类似海洋馆的吊顶应该是高架桥或者商场建筑的一部分。拍摄地点应该是与大气联通的(?)

图片中发现 “东海怡品海鲜豆捞”。尝试在小红书搜索苏州 东海怡品

发现"圆融店"很符合图片特征:

最终确定,该店位于苏州市圆融时代广场(地铁1/8号线时代广场站附近)。bing一下即可获得其开业日期。

1 | |

ヰヰQA

- 镭射激光炮不见了!大変です!

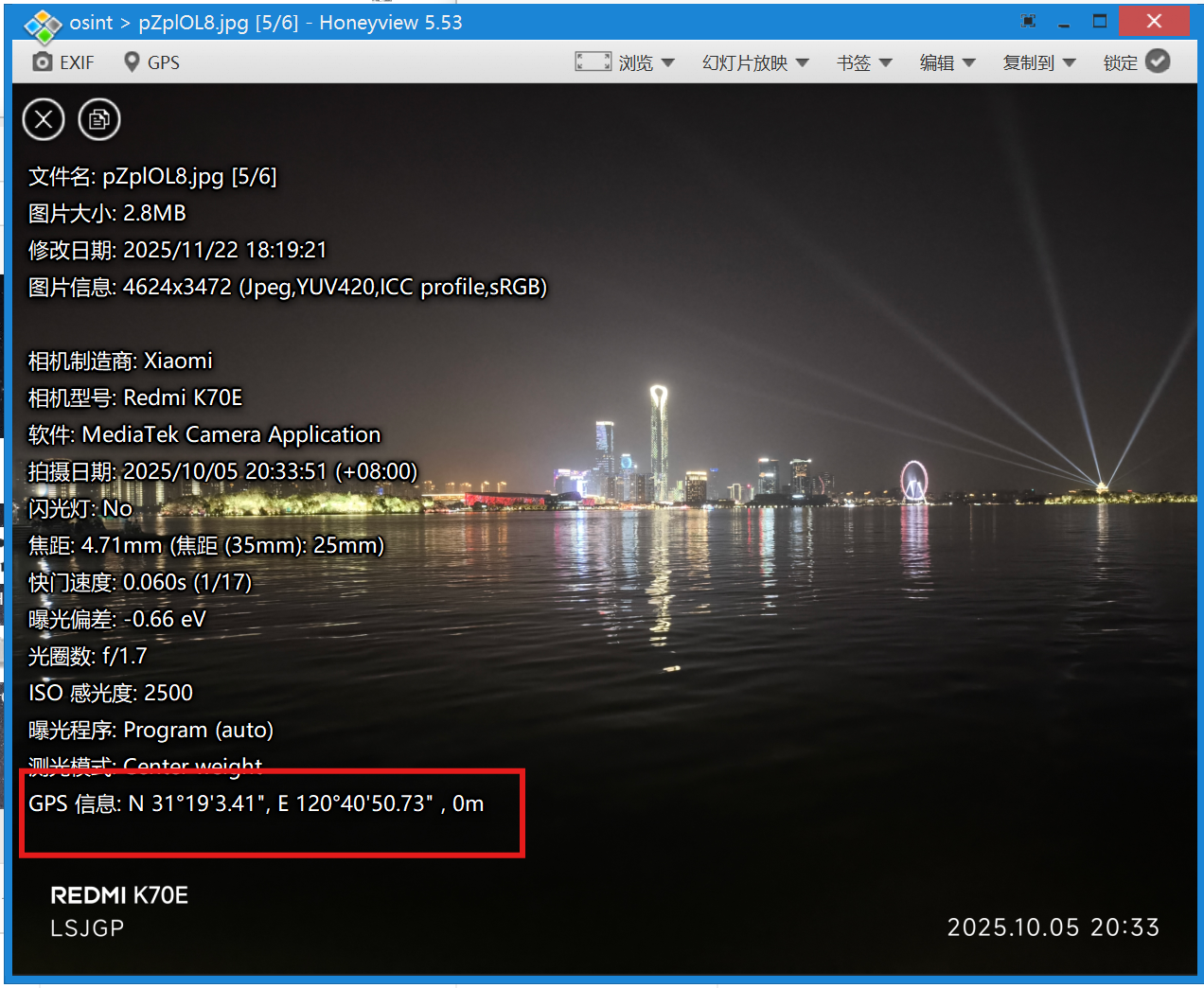

尝试下载图片。发现是.jpg格式。查看EXIF即可(图片查看器是Honeyview):

- tony好可爱

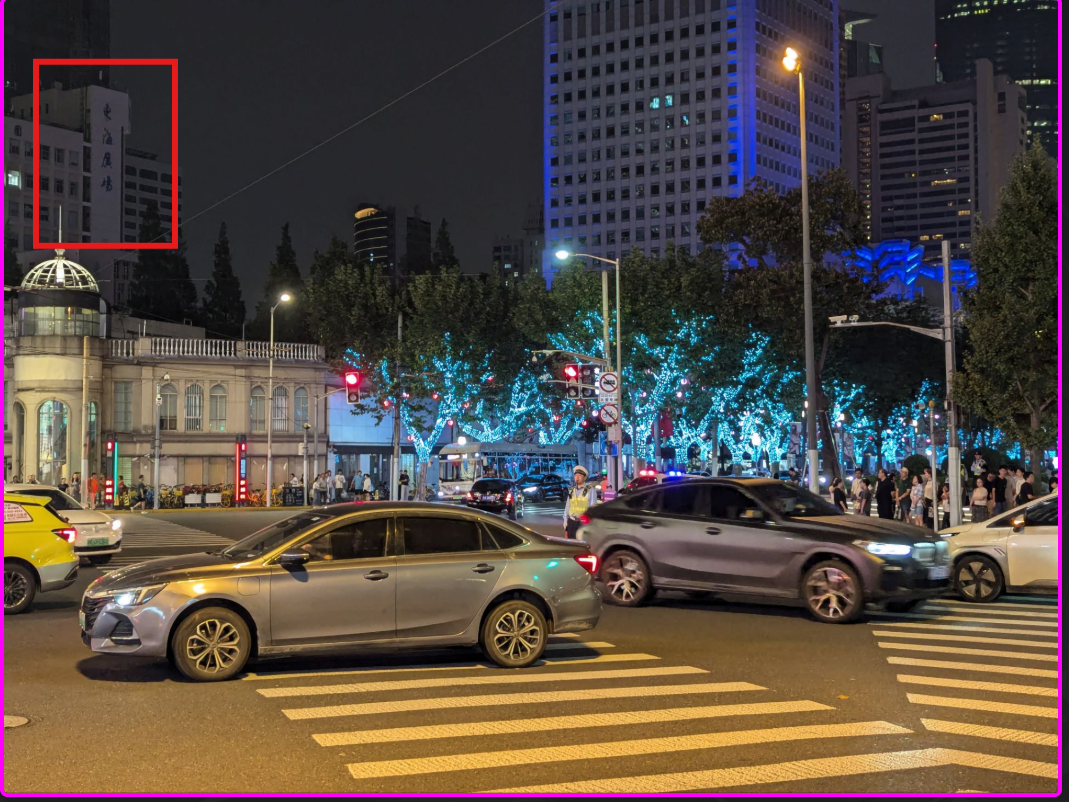

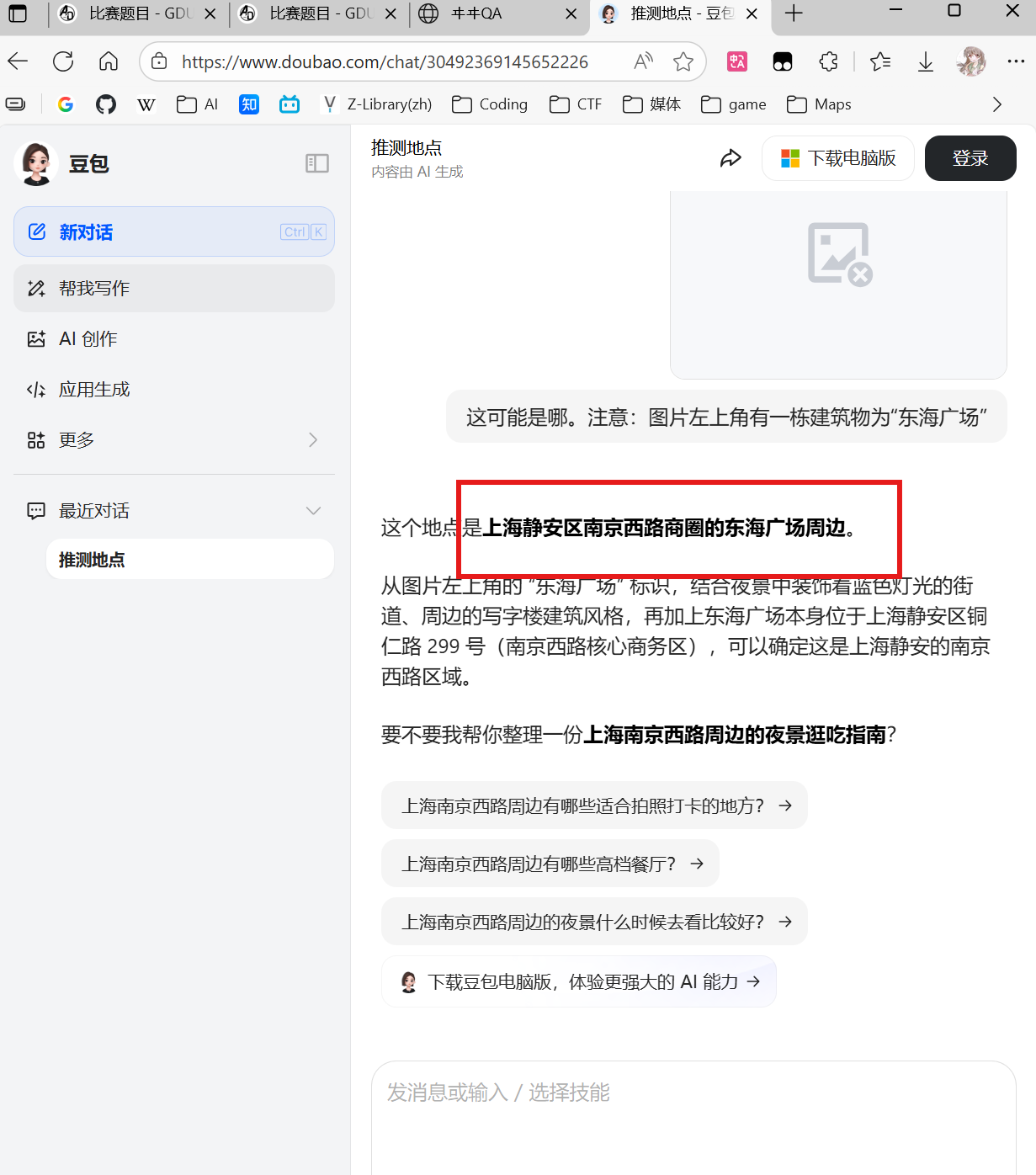

这个街景看着就很上海。如何确定呢?车牌看不清,但是左上角有一栋建筑物为“东海广场”。保险起见,喂给ai看看结果:

确定位置:地铁2/7/14号线静安寺站附近。接着在百度地图查看街景,四处寻找:

从街景可以看到:右侧的“常德路”路牌,“东海广场”(在截图中被遮挡),以及标志性的西式建筑。

答案:

1 | |

(其实确定了静安寺周边,枚举每一条路也是可以的)

- 别再买谷了

又到了最熟悉的环节!直接闲鱼按图搜索!

搜索顺序:闲鱼 -> 小红书

然后就找到了上海特展的活动信息。找到了和题目图片一摸一样的色纸和吧唧。这两个都是「特典票限定赠礼」

答案:129

广工问答

- 要求:首届。bing一下即可获得答案。

ans:

1 | |

-

ans:

20240118

-

ans:

SULCMIS-OPAC 4.01

- ans:

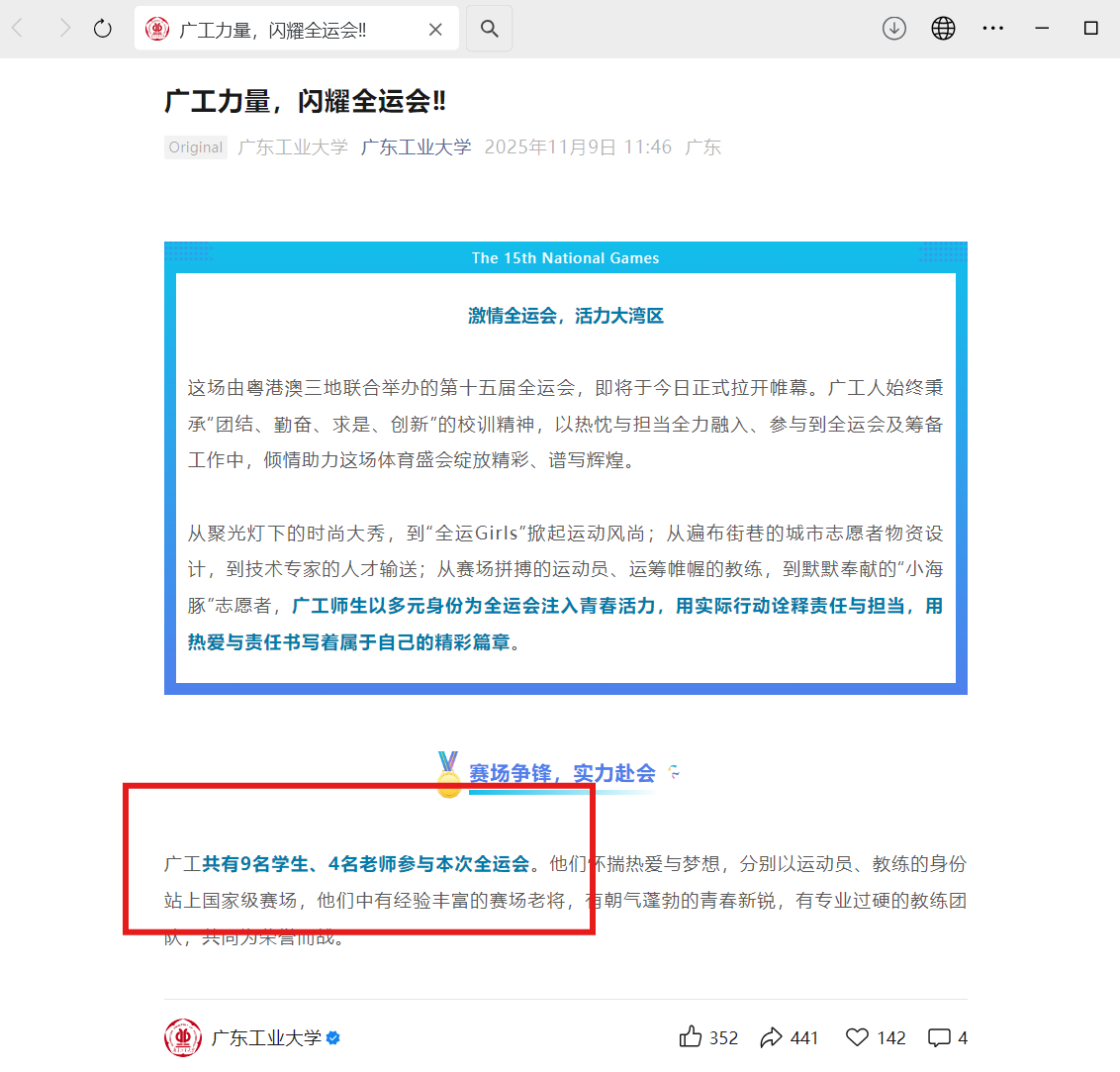

9 4

微信公众号查看即可。

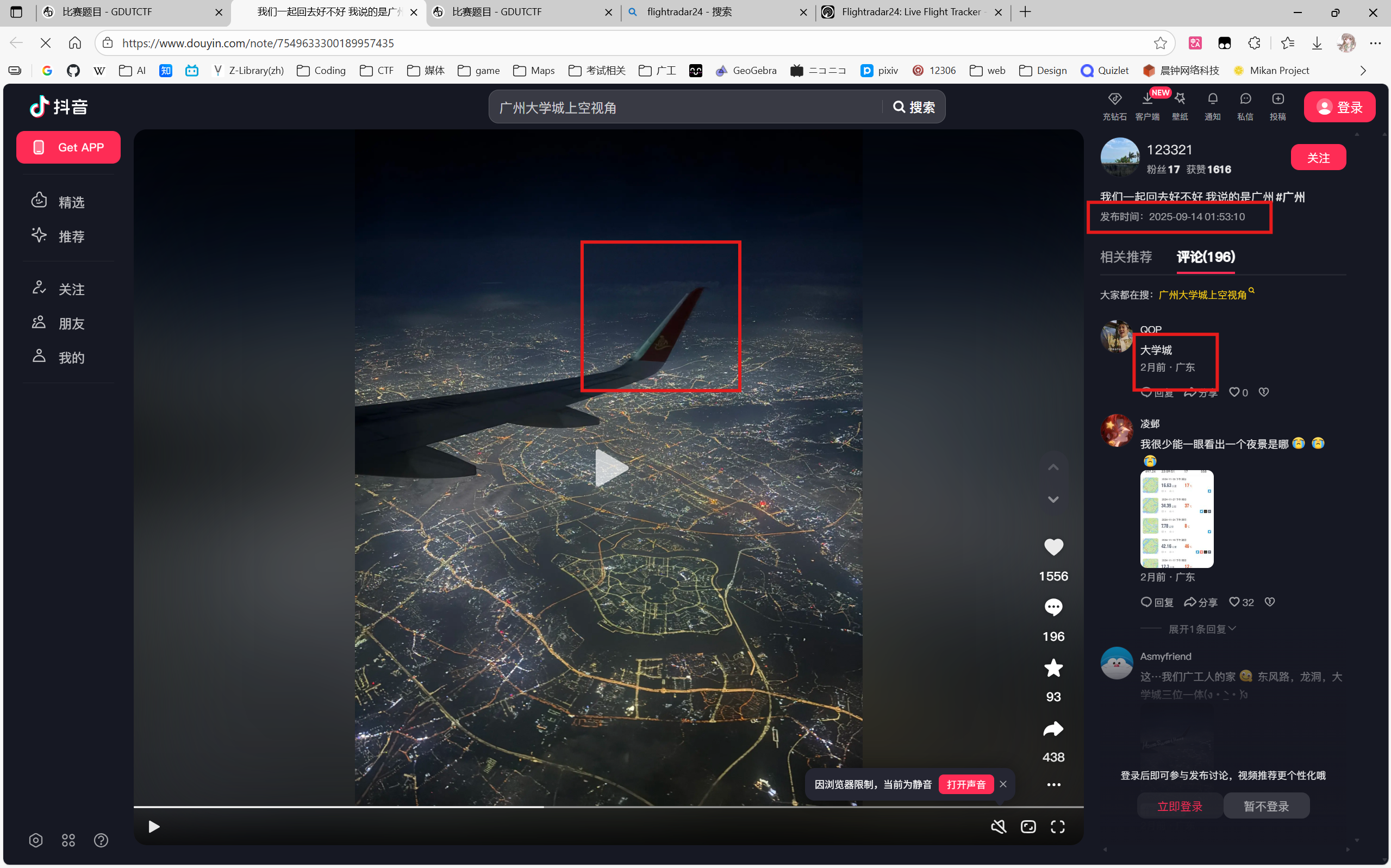

我们一起回去好不好

抖音视频能获得的信息有:

- 不知名 红底黄色logo航司。

- 该航班正在途径广州大学城上方,小谷围岛轮廓清晰可见。

- 时间:9月14日凌晨 (UTC+8) 。

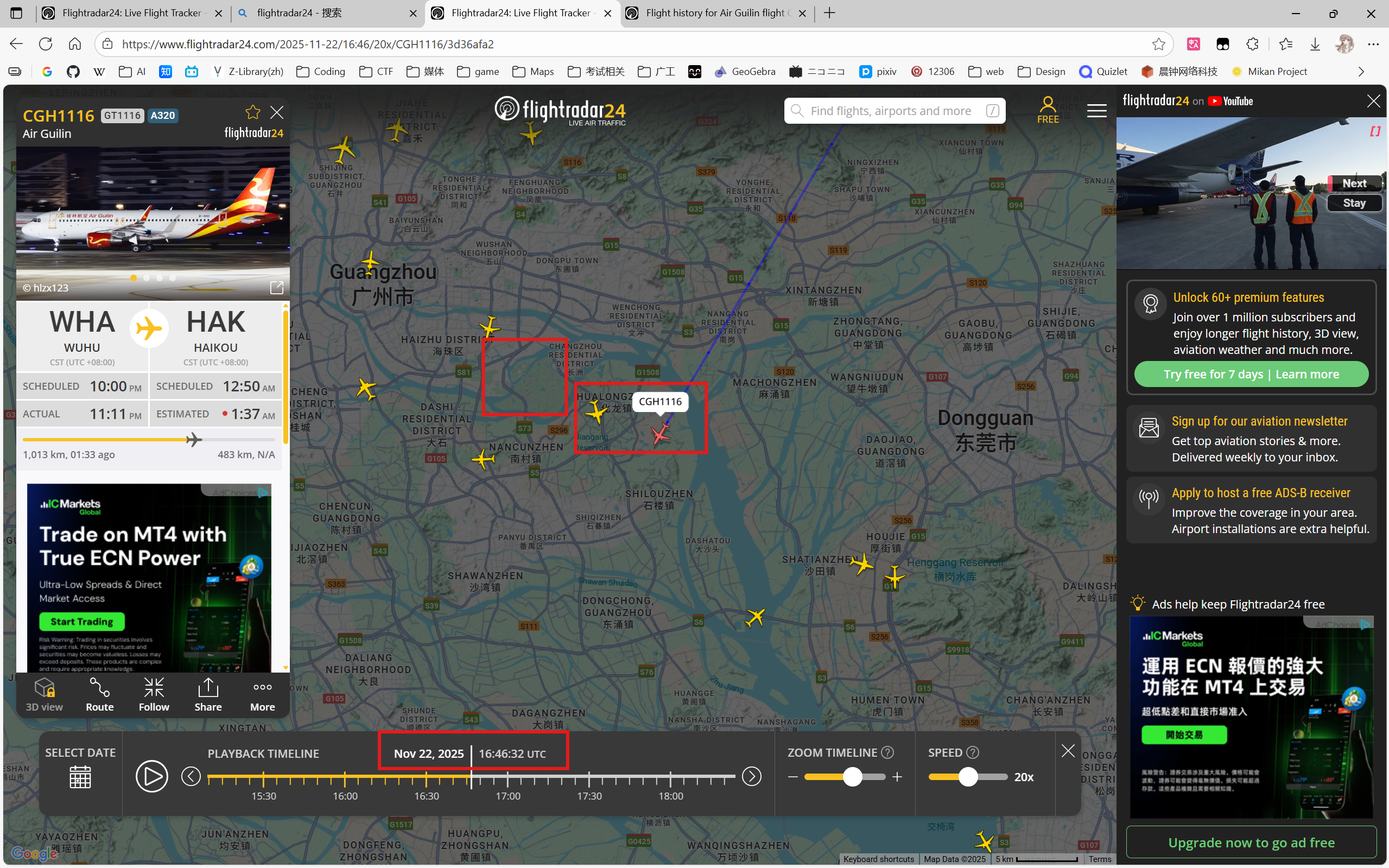

使用网站:flightradar24

一定要注意flightradar的时间是UTC. 刚开始盯了半天都是按UTC+8来看的,交了几次flag都不对。

本来想看9月13号的历史航班轨迹,在卫星图上盯出途径小谷围周边的航班。但是没有这个网站的会员,只能看最近七天的呜呜

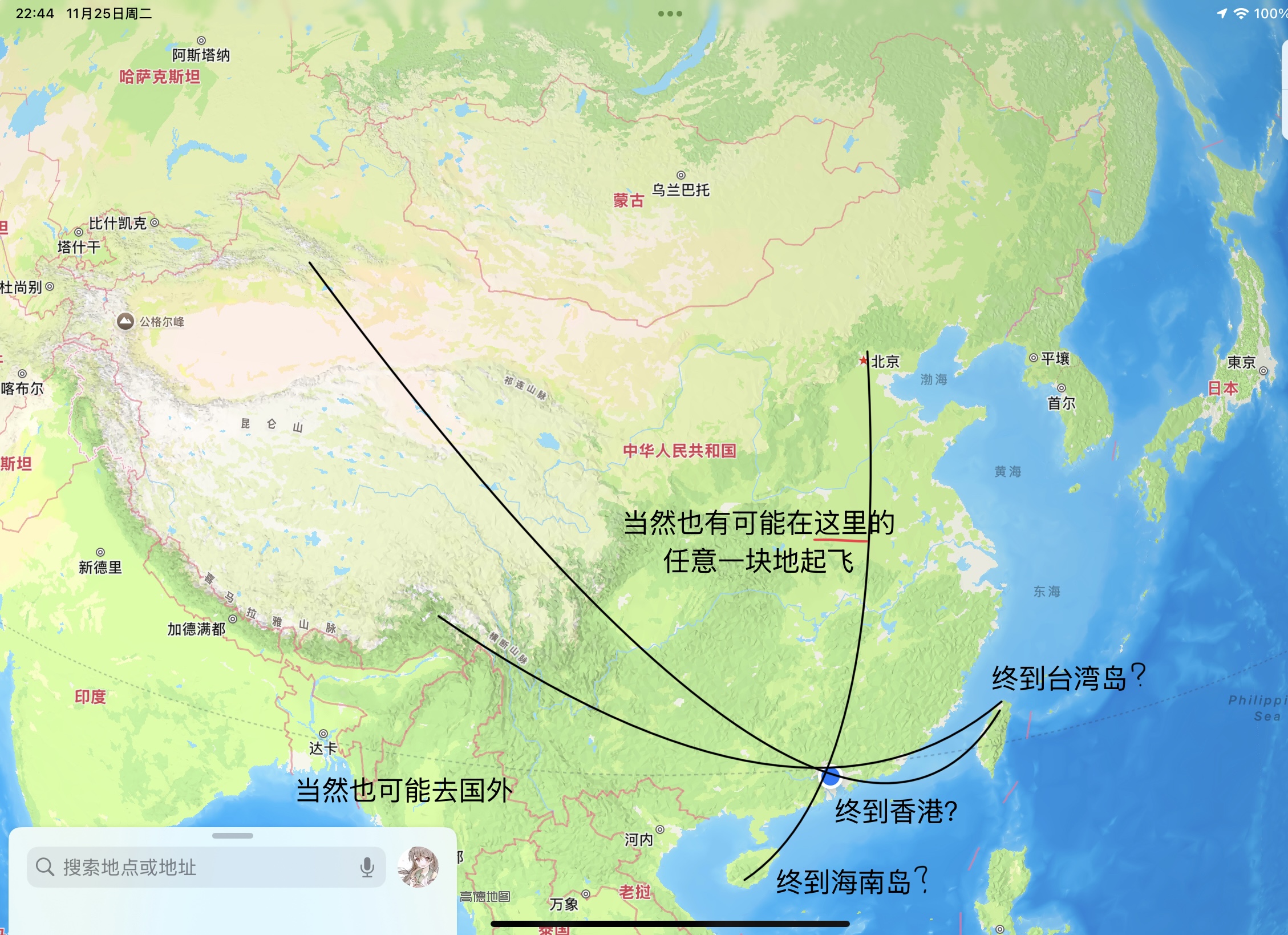

发布日期在周日凌晨。但是不知道航班的出发地和目的地…不妨假设这是一趟国内航班(因为作者的主页都是旅游视频,基本都在我国南方)。就算从新疆飞到海南岛也只用六个小时。

经过各种可能性分析:首先,该航班的高度应该不是刚起飞 / 即将降落。其次,没法确定起飞降落地点,所以不能通过遍历(?)某个机场的航班信息来解题。最终只想到一个办法,那就是在一段时间内盯帧小谷围岛周边的航班。

时间范围 (UTC): 9月13日 12: 00 - 9月13日 20: 00

但是我没有会员!!!我盯不到9月份的!!但是现在也才过去两个月,航班的安排会不会是相似的呢?正好可以查看这个周末的航班。

最终,在 UTC 16:46 左右发现了两架在化龙镇上方的、有红黄色涂装的航班。其中,桂林航空的logo比较符合图片特征。故选择 GT1116 .

按格式输入flag:

1 | |

crypto

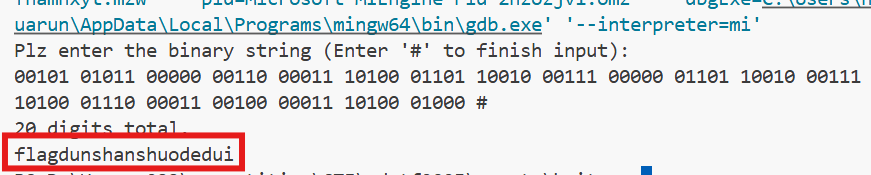

这家伙在说什么呢

1 | |

看起来像是二进制数据。如果转换成十进制,然后对a-z小写字母进行映射:

1 | |

输入数据,运行得到flag:

1 | |

misc

Base Hajimi

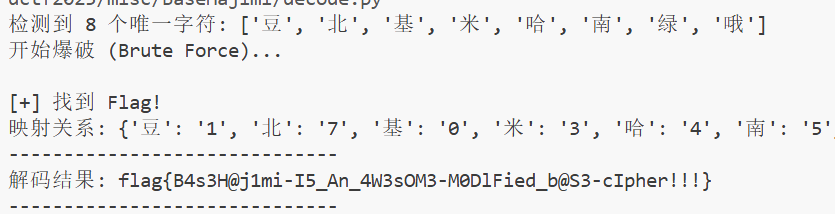

哈基米哦南北绿豆 正好八个字,两两组合起来可以对64个字符进行映射。对字串符特征描述喂给 ChatGPT,获得解码脚本:

本地运行:

脚本:遍历哈基米哦南北绿豆与0-7数字之间的全排列,找到开头为flag的映射。

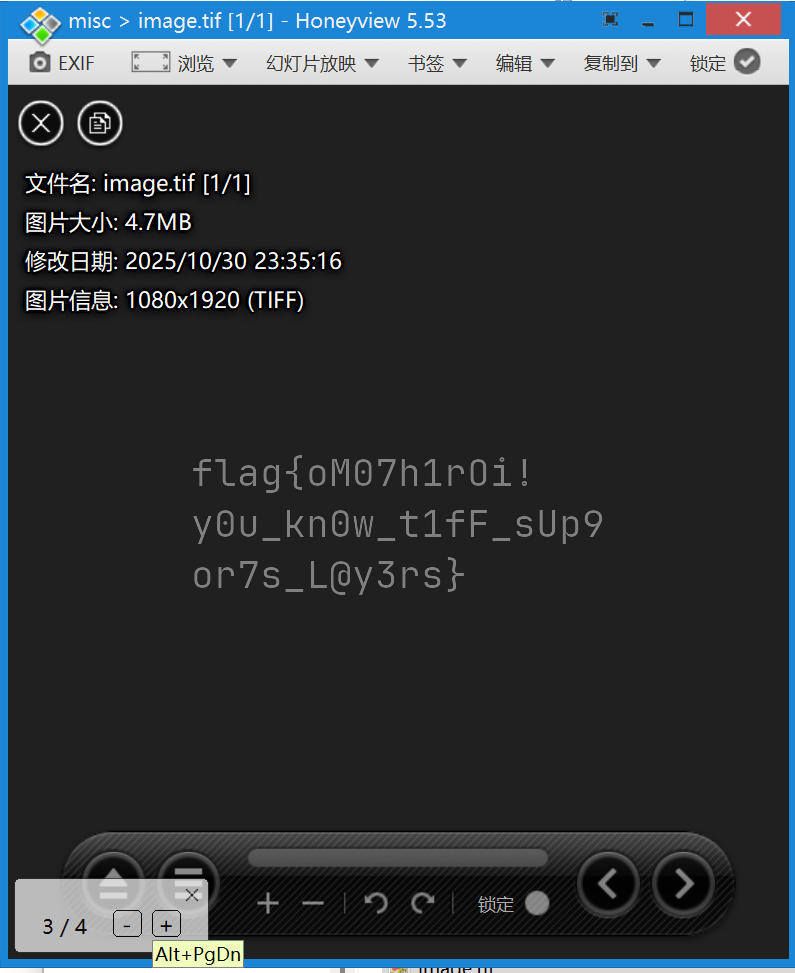

フラッグモザイク

打开.tif文件,第三帧中就有flag.

reverse

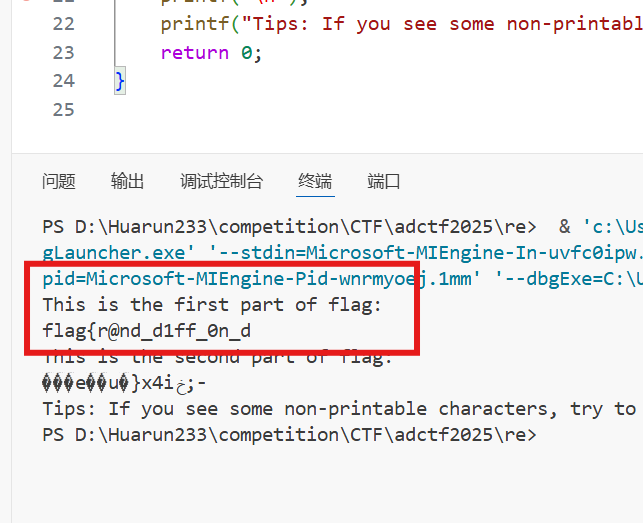

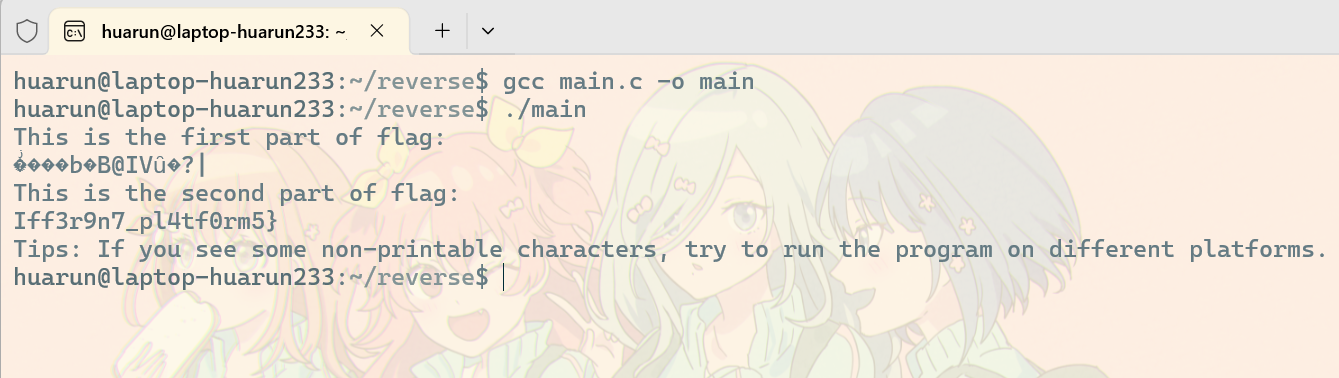

签到

根据提示,分别在 Windows 和 Linux 环境下运行 .c 程序即可。

flag:

1 | |

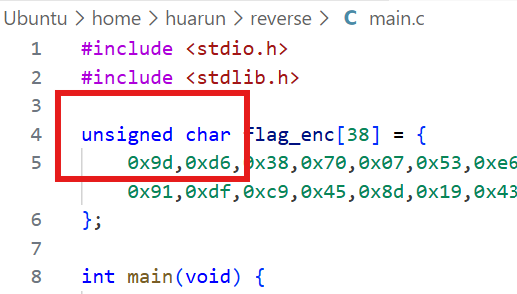

在Ubuntu下运行,发现会报错。经查询,可能是char类型变小了,需要把

flag_enc数组的类型更改为unsigned char。

web

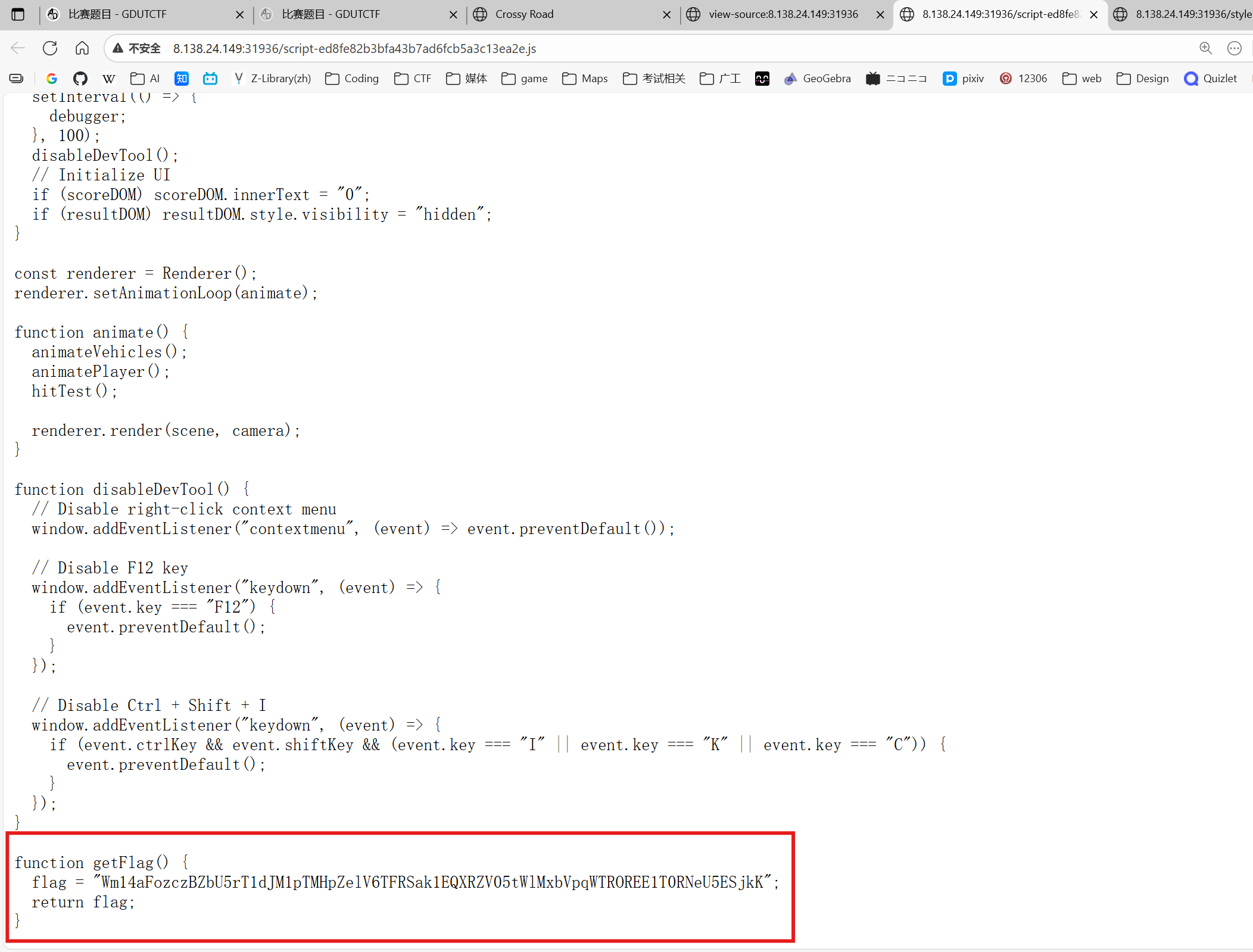

Crossy Road

浏览器 F12 查看 js 源代码,即可找到flag的base64编码形式。用 CyberChef 解码两次即可。

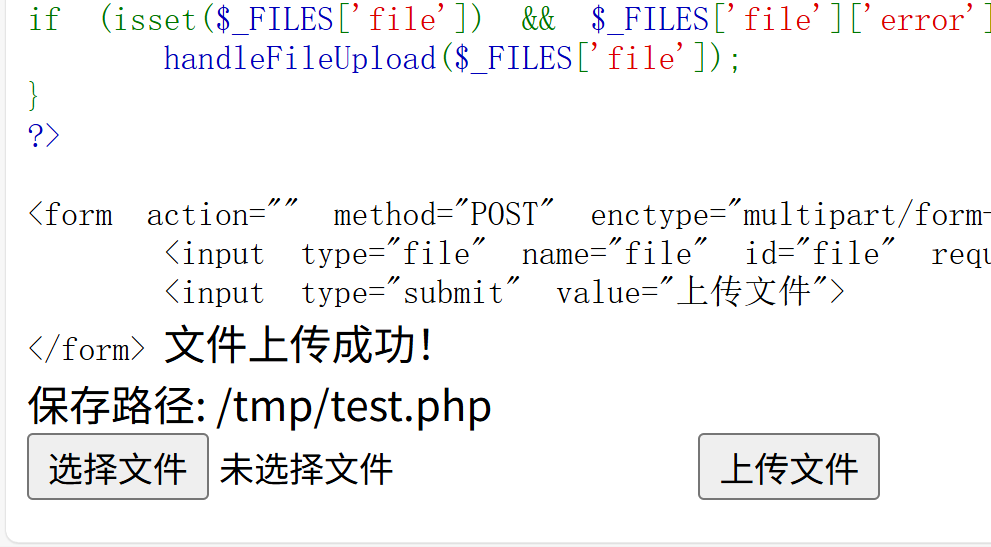

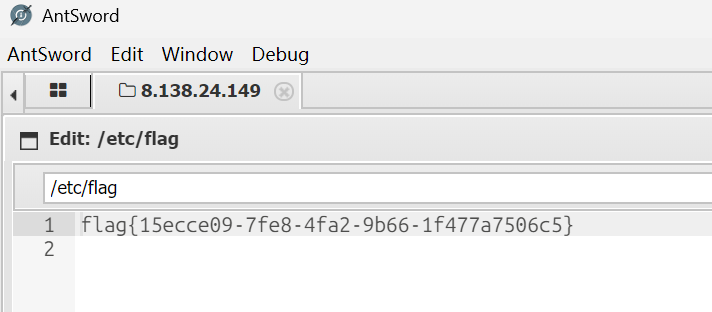

ez_upload

php代码审计

1 | |

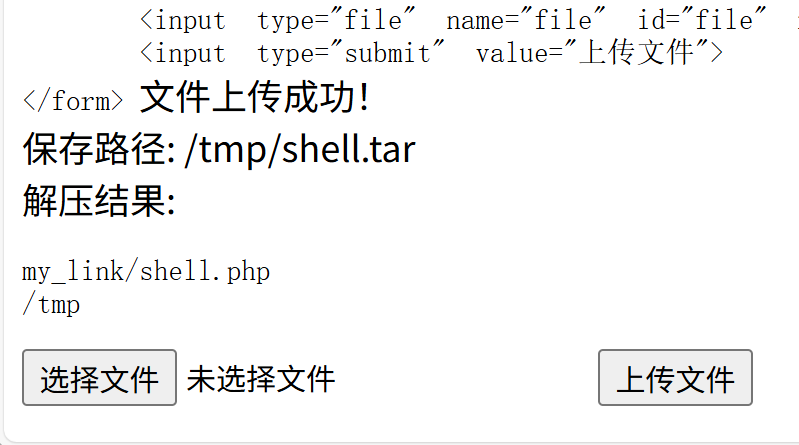

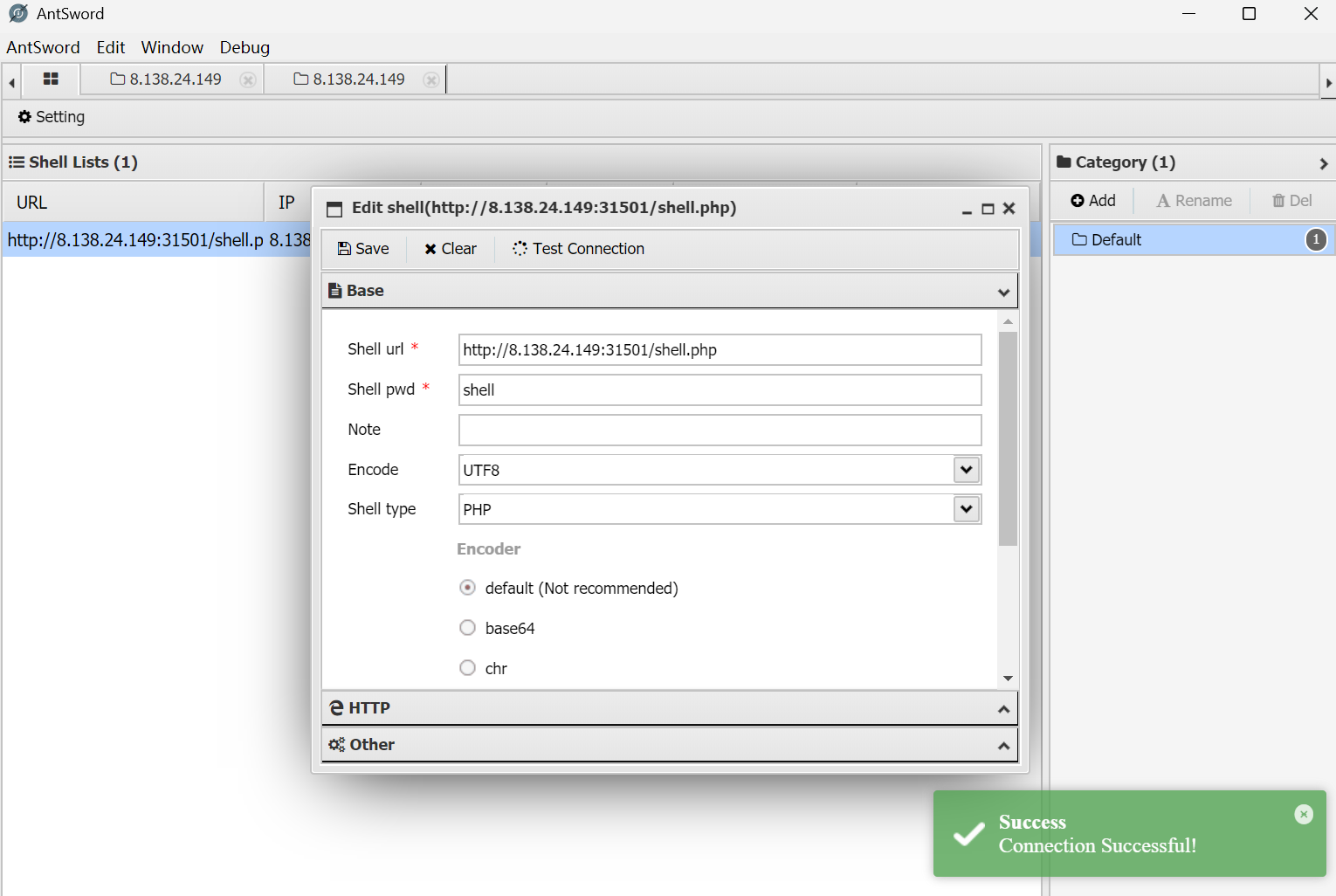

既然是文件上传,自然就想到webshell。先构造一个一句话木马:

1 | |

尝试上传,但不返回解压结果;蚁剑访问 /tmp/test.php 没有结果。

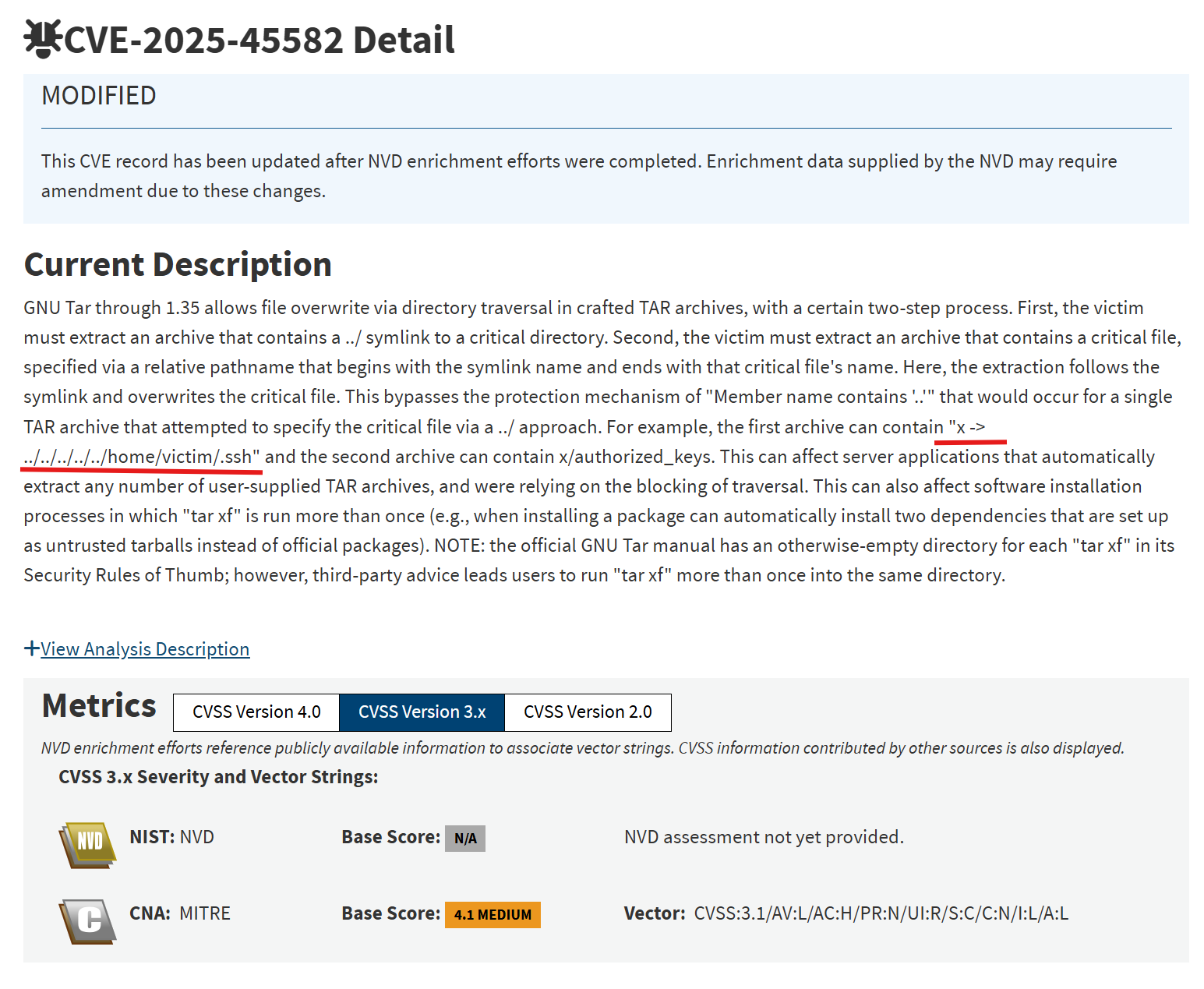

bing搜索 ctf 压缩包 文件上传 漏洞. 找到一个目录遍历的漏洞:

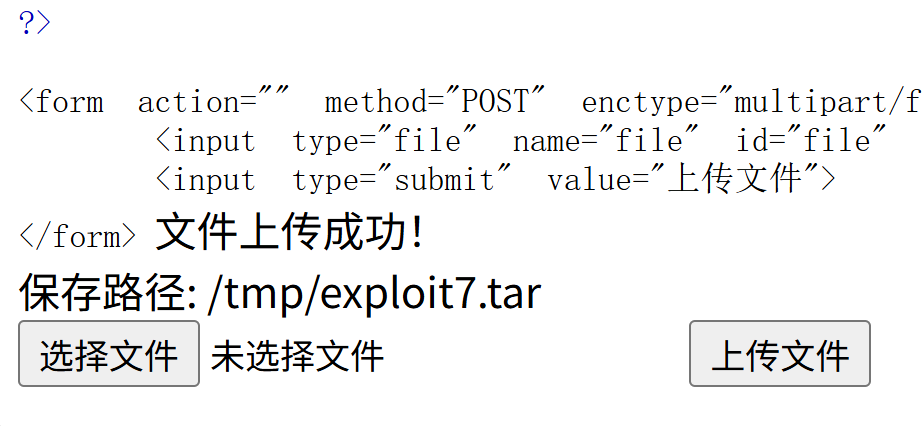

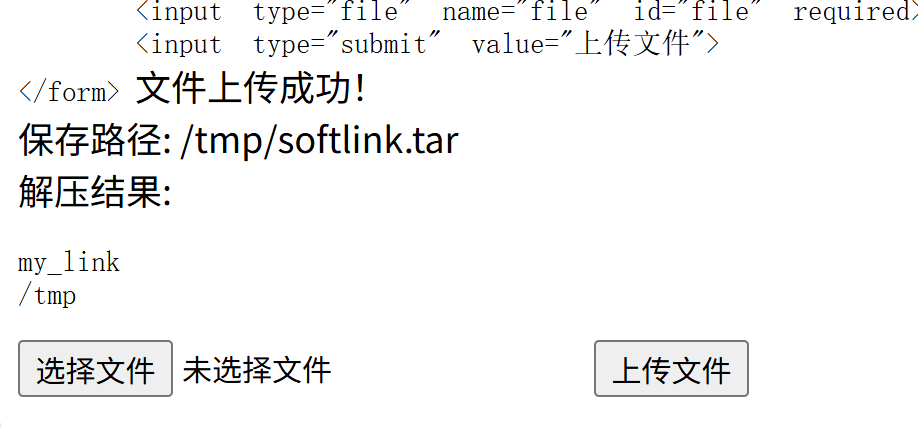

生成恶意tar包,看能不能访问到根目录?

1 | |

同样没有返回解压结果。结合上面代码,应该是解压后过滤了 ../

这时候我又想到前面网站提到的漏洞,发现有 x -> ../ 这种奇怪的东西。尝试搜索,发现这个叫“符号链接”,具体注入方法是:

- 先创建一个软链文件,名为

my_link,写入其指向的目录(就像指针指向内存地址一样,这个link也会指向对应的目录),比如/var/www/html - 再写一个恶意tar包,包含路径为

../my_link

1 | |

脚本来源: 第五届长城杯

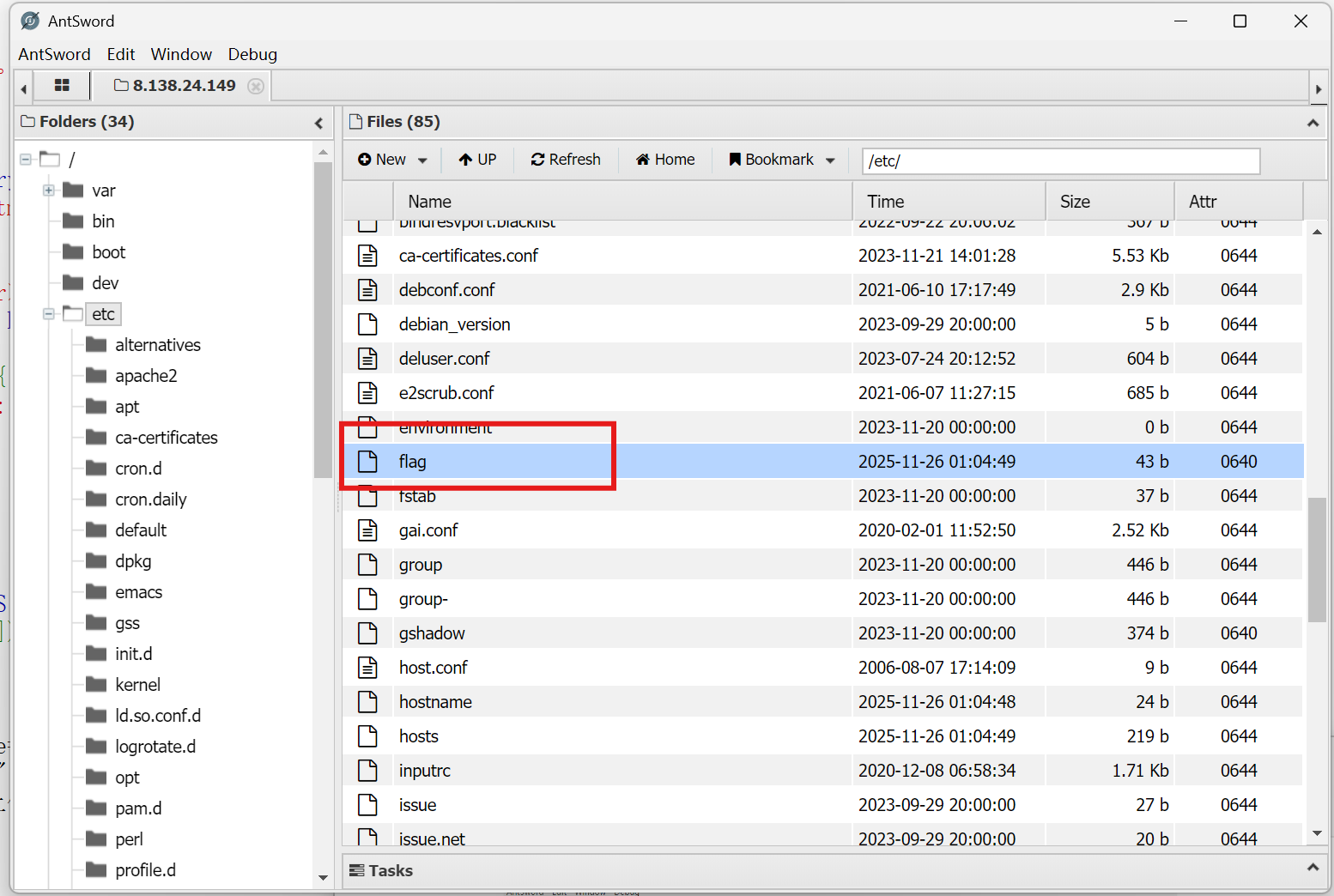

最终在 /etc 目录下找到flag

注意,使用python运行脚本的结果在 Windows 上和 Linux 上结果是不一样的。Windows上运行上传后会多出一个

/导致目录穿越不正确。

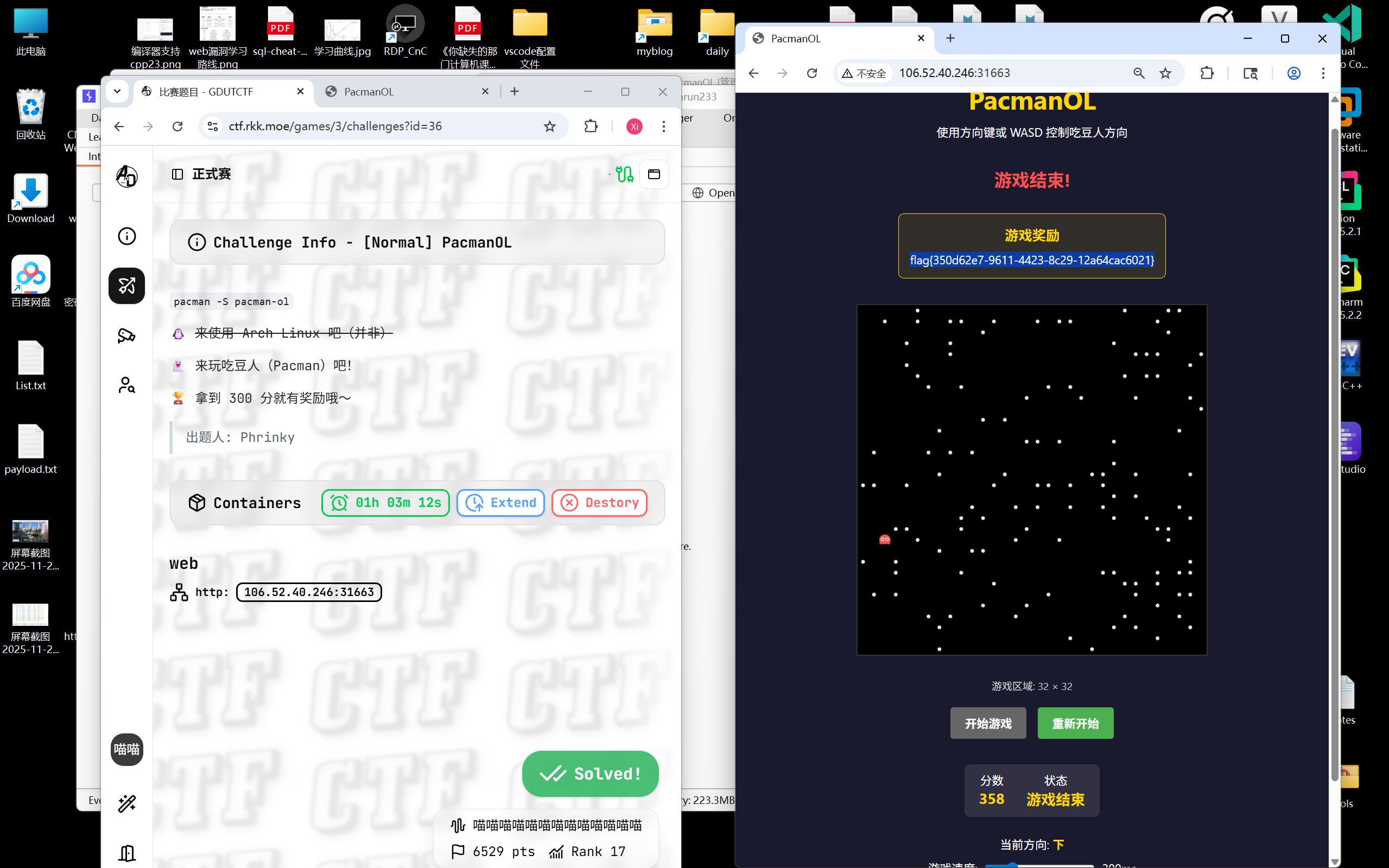

PacmanOL

尝试过直接改前端页面、找AI写游戏脚本、发送json格式的http请求后,发现都不行。最后玩到300分通关了。

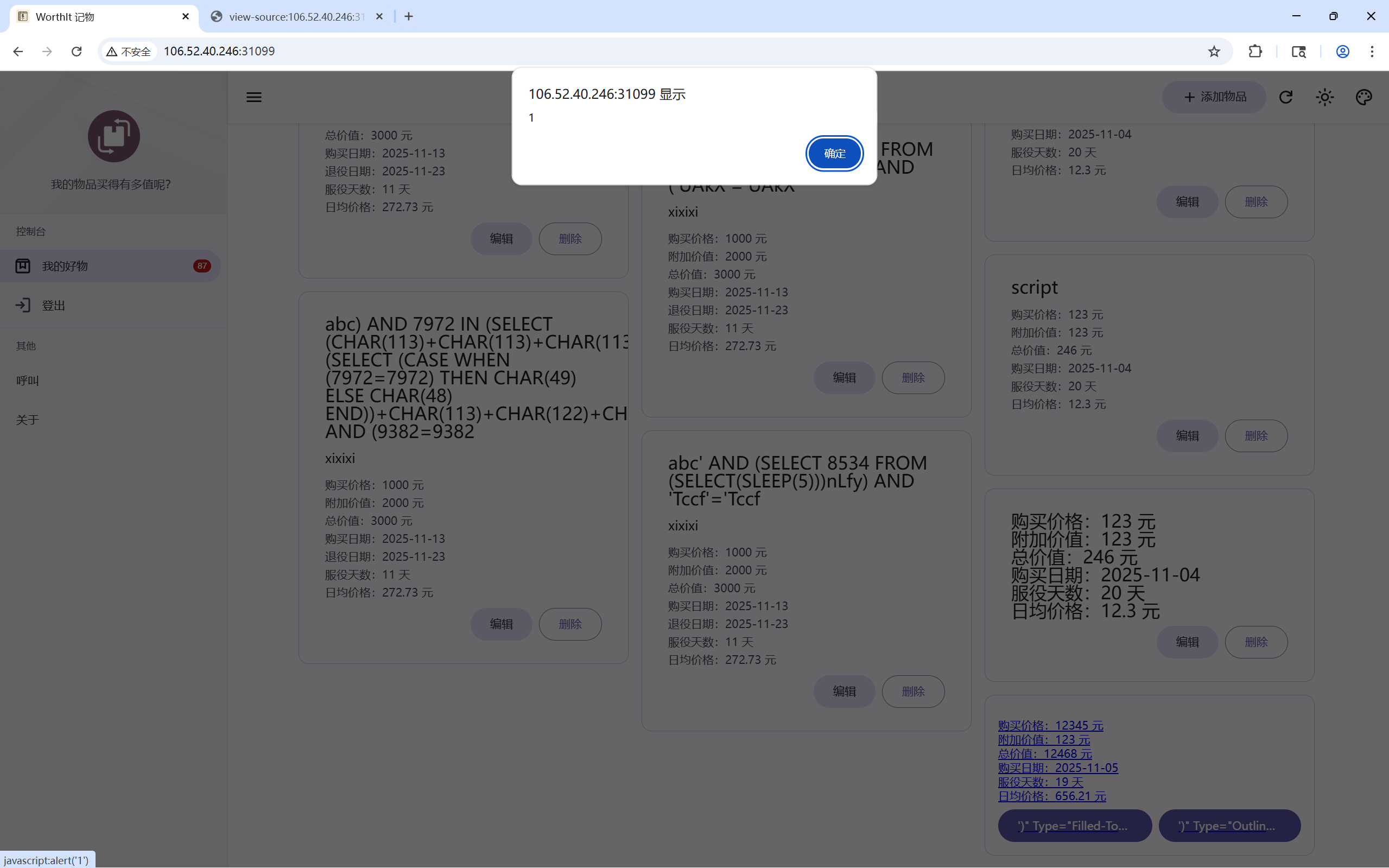

Worthit(未解出)

这题不会,但是发现可以执行js注入。登录密码是猜出来的,Luminoria + 20061105

比如名称写成 <a href="javascript:alert('1')"jsInjection!!</a> 就可以弹出警告。

其实还用过sqlmap试过sql注入,但是并没有发现注入点。

总结

我出的题都好水T T

- 主要是对shell 很多命令都不熟悉,以及windows 和 linux环境的差别。

- 不会写python脚本,只能找ai生成。

- 方向比较单一,除了web和misc其他方向都不会(其实web也不会)

- web题目要多自己搭靶场复现环境,以后要重点学习。

战绩

水了一个 osint 第一名。但是我其他方向的知识都欠缺太多,还要慢慢学习。

大家都太强了,只有我是fvv(